Session-Hijacking

Session-Hijacking tritt auf, wenn ein Angreifer eine gültige Sitzung zwischen zwei Computern übernimmt. Der Angreifer stiehlt eine gültige Sitzungs-ID, um in das System einzubrechen und Daten auszuspionieren.

Die meiste Authentifizierung erfolgt nur zu Beginn einer TCP-Sitzung. Beim TCP-Session-Hijacking erlangt ein Angreifer Zugriff, indem er eine TCP-Sitzung zwischen zwei Maschinen in der Mitte einer Sitzung übernimmt.

Session-Hijacking tritt auf, weil

- kein Kontosperren für ungültige Sitzungs-IDs

- schwacher Sitzungs-ID-Generierungsalgorithmus

- unsichere Handhabung

- unbestimmte Sitzungsablaufzeit

- kurze Sitzungs-IDs

- Übertragung im Klartext

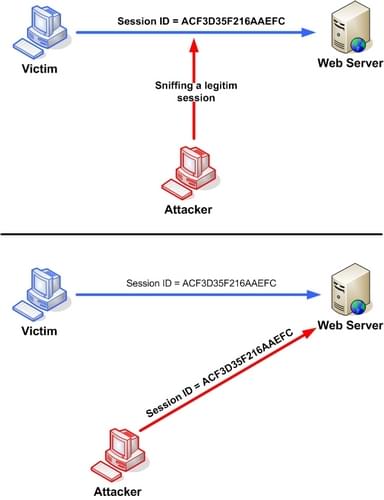

Prozess des Session-Hijacking

- Schnüffeln, d.h. einen Man-in-the-Middle (MITM)-Angriff durchführen, sich zwischen Opfer und Server platzieren.

- Überwachen der zwischen Server und Benutzer fließenden Pakete.

- Unterbrechen der Verbindung der Opfermaschine.

- Übernehmen der Sitzungskontrolle.

- Einschleusen neuer Pakete zum Server unter Verwendung der Sitzungs-ID des Opfers.

Schutz vor Session-Hijacking

- Erstellen Sie einen sicheren Kommunikationskanal mit SSH (Secure Shell)

- Übertragen Sie Authentifizierungs-Cookies über eine HTTPS-Verbindung

- Implementieren Sie eine Abmeldefunktion, damit der Benutzer die Sitzung beenden kann

- Generieren Sie die Sitzungs-ID nach erfolgreichem Login

- Übertragen Sie verschlüsselte Daten zwischen den Benutzern und dem Webserver

- Verwenden Sie einen Zeichenfolgenwert oder eine lange Zufallszahl als Sitzungs-Schlüssel

Siehe auch

- Session hijacking auf Wikipedia